Suscríbete

SuscríbeteConsejos CSS para proteger el taller frente a los ciberataques

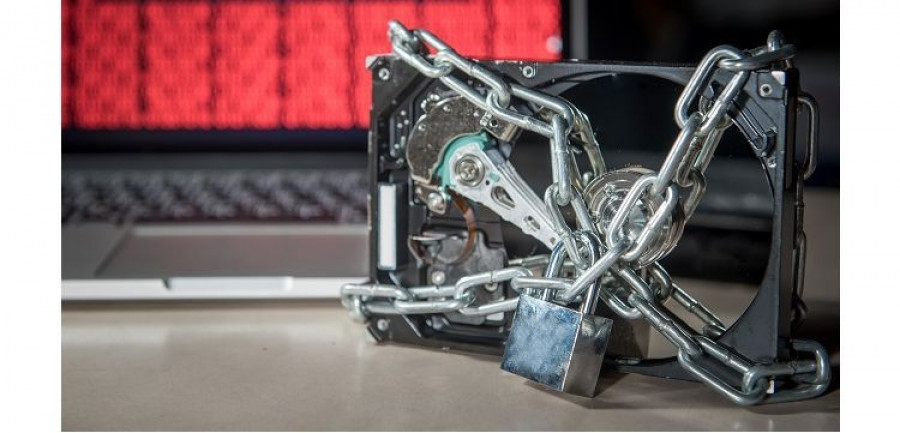

Tener un buen cierre, una buena alarma e, incluso, un buen sistema de videovigilancia para evitar robos eran buenos elementos para garantizar la seguridad en los talleres de reparación. Pero las nuevas tecnologías han provocado que esas amenazas externas también se produzcan a través del sistema informático, destaca Connection Soft Service (CSS) en la última entrada a su blog.

Tres de cada cinco pymes carecen de protocolos de seguridad básicos para sus páginas web o cuentas de correo electrónico corporativo, según un estudio de Google. Además, un ataque informático le cuesta a cada pyme una media de 35.000 euros, una elevada cuantía que, en gran parte, es responsable de que el 60% de esas compañías atacadas termine cerrando su negocio poco después, según datos de Karspersky Lab & Ponemon Institute citados en el estudio.

El 43% de los ciberataques con que lidia a diario el Instituto Nacional de Ciberseguridad (Incibe) es contra pymes; de hecho, el Incibe gestionó en 2018 más de 111.000 ciberataques, de los que más de la mitad tenían una motivación económica (fraude) y eran poco sofisticados.

Las amenazas de seguridad no distinguen a las empresas por su tamaño. Es más, hay una tendencia a lanzar ataques con mayor intensidad contra la pequeña y mediana empresa por una razón clara y simple: están menos protegidas y sus ataques tienen más posibilidades de éxito.

- Malware. Del inglés “malicious software”, son programas o códigos informáticos maliciosos diseñados para robar información, modificar el sistema operativo y aplicaciones instaladas o, en casos más extremos, controlar por completo el equipo. Pueden ser virus, gusanos o troyanos. El virus infecta a otros programas para luego controlar los archivos infectados, mientras que los gusanos utilizan los recursos de red para distribuirse; por lo general, buscan direcciones de otros equipos en la red para propagarse en forma de archivos. Los troyanos, por su parte, se instalan en nuestro equipo y ejecutan acciones sin el consentimiento del usuario, como el envío masivo de correos no solicitados.

- Ransomware. Secuestra el equipo que infecta y bloquea el acceso a sus datos y archivos, pidiendo un rescate para que podamos volver a acceder a ellos. Algunas versiones avanzadas pueden, incluso, reproducirse y extenderse a otros sistemas que estén conectados a nuestra red. El más famoso hasta la fecha, WannaCry, dejó unas 200.000 víctimas en al menos 150 países.

- Phishing. Por lo general, se realiza a través del e-mail. El “phisher” o atacante se hace pasar por una empresa, como una entidad bancaria, para solicitar datos del usuario. A través de un link, se solicitan datos confidenciales, como números de cuenta, tarjeta de crédito,... El phishing también se realiza a través de Facebook, al igual que por WhatsApp, SMS (Smishing) y llamadas telefónicas (Vishing).

- Adwares. Son los “Advertising-Supported software” o programas creados para mostrar publicidad. Una vez en el sistema, propicia la aparición de ventanas emergentes, banners, links y publicidad similar para direccionar el tráfico a sitios web relacionados, además de la instalación de barras de herramientas adicionales. Al incorporarse en el navegador, puede reunir información personal no identificable (Non-PII) en cuanto a la actividad de los usuarios en internet. Se instalan en los ordenadores ocultos en un programa gratuito “freeware”, cuyas condiciones de uso generalmente se aceptan en descargas.

Consejos y recomendaciones

- Educar a los empleados en materia de seguridad básica. Es el primer paso y implica aspectos como el uso sensato de Internet, la prevención y la idea de no hacer clic en enlaces y descargas de fuentes dudosas hasta estar seguros de que son legítimas...

- Evitar los antivirus gratuitos y realiza actualizaciones periódicas. Las auditorías de empresas externas ayudarán a comprobar la vulnerabilidad de las redes y establecer las medidas necesarias en caso de posibles fallos de seguridad.

- Cuidado con el wi-fi. Si el taller ofrece una red wi-fi abierta para los clientes, que sea distinta a la que usa el propio taller como red principal.

- En la nube, más seguro. Conocer los datos que son clave para la empresa y hacer copias de seguridad. Esto permitirá contar con un plan de respuesta si se sufre una infección por ransomware, ya que se podrá recuperar los datos y el proceso de recuperación será mucho más rápido, sencillo y económico.

- Cuidado con las conexiones. Las instalaciones, modificaciones y cualquier otra operación relacionada con la conexión del taller deben ser realizadas por personal certificado.

- No descuidar el firewall. El 'cortafuegos' (sea hardware, software o ambos) monitoriza el tráfico entrante y saliente a la red y decide si debe permitir o bloquear un tráfico específico en función de un conjunto de restricciones de seguridad ya definidas. Asegurarse de que está correctamente configurado.

Hoy destacamos

Más noticias

Rainer Zietlow pasa por el concesionario Volkswagen F. Tomé en Madrid en su intento por batir un récord mundial con el ID. Buzz LWB y neumáticos GitiSynergyH2.

El nuevo análisis “IRU Intelligence Monitoring” estima las necesidades energéticas de los camiones eléctricos y los ahorros de CO₂ asociados en Europa.

Netun Solutions responde las principales dudas sobre estos dispositivos luminosos que serán obligatorios a partir del 1 de enero de 2026.

El fabricante francés acudirá a la muestra de Munich en septiembre con sus innovaciones en hardware, software e IA para una movilidad más segura, sostenible y personalizada

En España se tramita un expediente cada 32 segundos, con 978.000 expedientes gestionados en 2024. Los desembolsos se reparten casi a partes iguales entre la red sanitaria pública y la privada.

El mercado de segunda mano supera el millón de unidades y acumula una subida de casi el 5% en el primer semestre. Los VO electrificados alcanzan el 3% del mercado total.

La recaudación fiscal del sector acumuló 39.838 millones de euros, de los cuales 6.052 millones procedieron de la compra de vehículos nuevos. Además, el vehículo se mantiene como el producto que mayor saldo positivo aporta a la balanza comercial.

Los profesionales de la Pericia Aseguradora se reúnen en Gijón en un ambiente de diálogo abierto y constructivo para mejorar las condiciones en las que se desarrolla su actividad.

Una solución digital de fabricante a fabricante, agnóstica, modular y adaptable, capaz de integrarse con múltiples proveedores de componentes del sector mediante procesos automatizados y seguros.

Este modelo all-season para furgonetas camper, camionetas de obra y vehículos todoterreno tiene un uso flexible gracias al innovador diseño del perfil y a la moderna mezcla de materiales.

El objetivo de la acción “MiBoschCarService” es generar tráfico de usuarios a su página web y conectar con los conductores en redes sociales -Instagram, Facebook- y Google

Con los equipos formados por José Antonio ‘Cohete’ Suárez - Alberto Iglesias y Javier Pardo - David de la Puente, a los mandos de sendos Skoda Fabia RS Rally2.

Desde el Grupo VAGINDAUTO muestran su agradecimiento a todas las personas, empresas y profesionales que han hecho posible el gran éxito del evento y formación THINKCAR.

La elección, tal y como recogen los estatutos de la patronal, se ha realizado mediante votación interna entre los miembros de la Junta Directiva electa

El LibroTaller, los distintivos ambientales y el tratamiento de vehículos abandonados en los talleres fueron algunos de los temas tratados durante la reunión mantenida entre representantes de ambas entidades.

Las inundaciones generaron más de 800.000 toneladas de residuos, lo que equivale al total de residuos urbanos de un año en toda la Comunidad o al 11% en el Estado español.

Las candidaturas para las cuatro categorías en concurso podrán presentarse desde el 9 de julio hasta el 26 de septiembre. La ceremonia de entrega tendrá lugar el 10 de octubre en Mobility City (Zaragoza).

La asociación, en colaboración con GiPA, analizará, el 16 de julio en Madrid, el impacto del envejecimiento del parque en el negocio, cómo es el reparto de facturación o la distribución de entradas por tipo de taller.

Entre enero y junio, la disolución de empresas aumenta un 2,3% con respecto al mismo periodo del año anterior

Presión de neumáticos, nivel y presión del aceite, batería, frenos, líquido refrigerante y gases de escape son parte del centenar de “testigos” de un vehículo.

La red refuerza su presencia en Galicia, Andalucía y Madrid y llega por primera vez a territorios estratégicos como Soria y Huelva

Se trata de un P Zero desarrollado para Jaguar Land Rover, que se fabricará con más de un 70% de materiales de origen natural y reciclado, con materias primas como sílice derivado de cáscara de arroz, acero reciclado y caucho natural con certificación FSC